O que são 5 tipos de segurança cibernética?

Resumo do artigo: Tipos e domínios de segurança cibernética

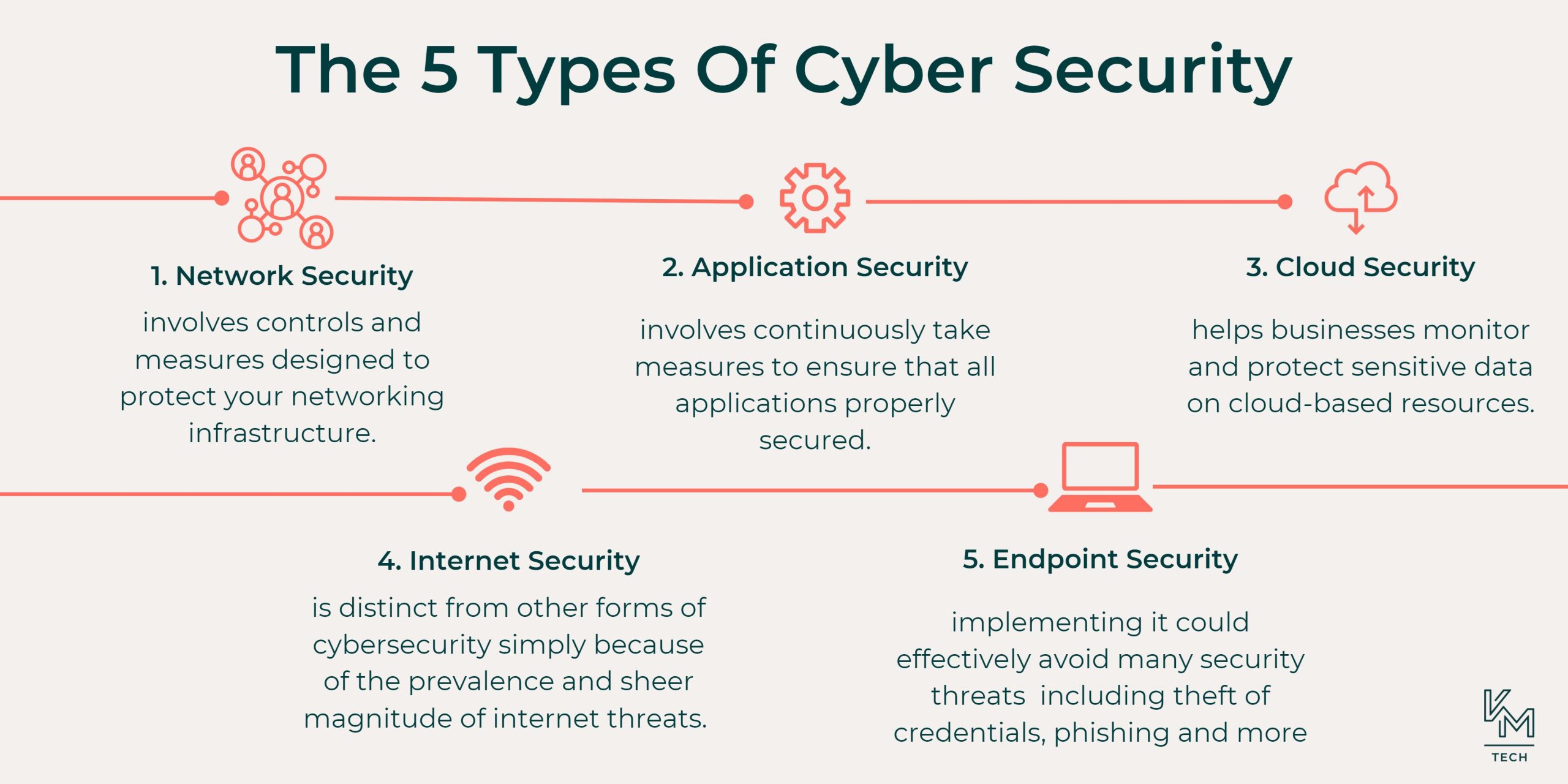

Pergunta 1: Quais são os três principais tipos de segurança cibernética?

Os três principais tipos de segurança cibernética são segurança de rede, segurança em nuvem e segurança física. A segurança da rede envolve a proteção de seus sistemas operacionais e arquitetura de rede, que inclui protocolos de rede, firewalls, pontos de acesso sem fio, hosts e servidores.

Pergunta 2: Quais são os 5 elementos essenciais da segurança cibernética?

Os 5 elementos -chave de uma estrutura moderna de segurança cibernética são: identificar, proteger, detectar, responder e recuperar.

Pergunta 3: Quais são os tipos comuns de segurança cibernética?

A segurança cibernética pode ser dividida em sete pilares principais: segurança de rede, segurança em nuvem, segurança de terminais, segurança móvel, segurança da IoT, segurança de aplicativos e zero confiança.

Pergunta 4: Quais são os 7 estágios da segurança cibernética?

Os 7 estágios do ciclo de vida do ataque cibernético são reconhecimento, armamento, entrega, exploração, instalação, comando e controle e ações nos objetivos.

Pergunta 5: Quais são as 10 formas de segurança cibernética?

As 10 etapas para a segurança cibernética são: regime de gerenciamento de riscos, configuração segura, segurança de rede, gerenciamento de privilégios de usuário, educação e conscientização do usuário, gerenciamento de incidentes, prevenção de malware e monitoramento.

Pergunta 6: Quais são os 4 domínios de segurança cibernética?

Os quatro domínios da segurança cibernética são o domínio físico, o domínio lógico, o domínio de dados e o domínio do aplicativo.

Pergunta 7: Quais são os 8 domínios de segurança cibernética?

Os oito domínios CISSP são segurança e gerenciamento de riscos, segurança de ativos, arquitetura e engenharia de segurança, segurança e segurança de rede, gerenciamento de identidade e acesso, avaliação e teste de segurança, operações de segurança e segurança de desenvolvimento de software.

Pergunta 8: Quais são os maiores problemas de segurança cibernética?

Algumas das maiores questões e desafios de segurança cibernética incluem extorsão de ransomware, ameaças de terceiros em nuvem, malware móvel, limpadores e malware destrutivo, armas de ferramentas legítimas, vulnerabilidades de dia zero em cadeias de suprimentos e ataques globais a negócios.

Pergunta 9: Quais são os 10 domínios de segurança cibernética?

Os 10 domínios da segurança cibernética são práticas de gerenciamento de segurança, sistemas e metodologia de controle de acesso, telecomunicações e segurança de networking, criptografia, arquitetura de segurança e modelos, segurança de operações, segurança de aplicativos e sistemas e segurança.

Pergunta 10: Quais são os seis elementos da segurança cibernética?

Os seis elementos da segurança cibernética são a segurança dos aplicativos, a segurança da informação, o planejamento de recuperação de desastres, a segurança da rede, a segurança do usuário final e a segurança operacional.

Pergunta 11: Quais são os 7 domínios de segurança?

Os 7 domínios de segurança são o domínio do usuário, domínio da estação de trabalho, domínio LAN, domínio LAN-para-WAN, domínio de acesso remoto, domínio WAN e domínio do sistema/aplicativo. Cada domínio pode ser um alvo potencial para os atacantes se as contramedidas estiverem ausentes ou falharem.

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três principais tipos de segurança cibernética

Os três principais tipos de segurança cibernética são segurança de rede, segurança em nuvem e segurança física. Seus sistemas operacionais e arquitetura de rede compõem sua segurança de rede. Pode incluir protocolos de rede, firewalls, pontos de acesso sem fio, hosts e servidores.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 5 elementos essenciais da segurança cibernética

5 Elementos -chave de uma estrutura moderna de segurança cibernética.Proteger.Detectar.Responder.Recuperar.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os tipos comuns de segurança cibernética

Pode ser dividido em sete pilares principais: segurança de rede. A maioria dos ataques ocorre sobre a rede e as soluções de segurança de rede são projetadas para identificar e bloquear esses ataques.Segurança da nuvem.Segurança do endpoint.Segurança para celulares.Segurança da IoT.Segurança de aplicativos.Zero confiança.

Cache

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 7 estágios de segurança cibernética

7 estágios do ataque cibernético. O estágio preliminar de qualquer ataque cibernético vê o ator de ameaças reunindo inteligência e pesquisa em seus alvos (s).Arma.Entrega.Exploração.Instalação.Comando e controle.Ações em objetivos.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as 10 formas de segurança cibernética

10 etapas para o regime de gerenciamento de segurança cibernética. Avalie os riscos para as informações e sistemas da sua organização incorporando um regime de gerenciamento de risco apropriado.Configuração segura.Segurança de rede.Gerenciando privilégios de usuário.Educação e consciência do usuário.Gerenciamento de incidentes.Prevenção de malware.Monitoramento.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 4 domínios de segurança cibernética

Quais são as partes do domínio cibernético.O domínio lógico.O domínio de dados.O domínio do aplicativo e.O domínio do usuário.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 8 domínios da segurança cibernética

Quais são os 8 domínios CISSP e gerenciamento de riscos.Segurança de ativos.Arquitetura de Segurança e Engenharia.Comunicações e segurança de rede.Gerenciamento de identidade e acesso.Avaliação e teste de segurança.Operações de segurança.Segurança de desenvolvimento de software.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são a maior segurança cibernética

As maiores questões e desafios de segurança cibernética na extorsão de 2023Ransomware.Ameaças de terceiros em nuvem.Malware móvel.Limpadores e malware destrutivo.Arma de ferramentas legítimas.Vulnerabilidades de dia zero em cadeias de suprimentos.Ataques globais aos negócios.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 10 domínios de segurança cibernética

Os 10 domínios das práticas de gerenciamento de segurança de segurança; Sistemas e Metodologia de Controle de Acesso; Segurança de Telecomunicações e Networking; Criptografia; Arquitetura e Modelos de Segurança; Segurança de Operações; Segurança de Aplicação e Desenvolvimento de Sistemas; Segurança Física;

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os seis elementos da segurança cibernética

Diferentes elementos de segurança cibernética: segurança de aplicativos.Segurança da informação.Planejamento de recuperação de desastres.Segurança de rede.Segurança do usuário final.Segurança operacional.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 7 domínios de segurança

Eles são os seguintes: domínio do usuário, domínio da estação de trabalho, domínio LAN, domínio LAN-para-WAN, domínio de acesso remoto, domínio WAN e domínio do sistema/aplicativo. Cada um desses domínios é visto como portais para atacantes se as contramedidas estiverem ausentes ou falharem.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as três principais ameaças à segurança cibernética hoje

Ameaças cibernéticas e conselhos, mamalware, phishing e ransomware.Detecção de incidentes, resposta e prevenção.Compartilhamento de informações.Garantir redes.Ameaças persistentes avançadas.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a regra número um da segurança cibernética

Trate tudo como se estivesse vulnerável

A primeira regra de segurança cibernética é tratar tudo como se fosse vulnerável porque, é claro, tudo está vulnerável. Todo curso de gerenciamento de riscos, exame de certificação de segurança e mentalidade de auditoria sempre enfatiza que não existe um sistema 100% seguro.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 10 tipos comuns de ameaças cibernéticas

Quais são os 10 tipos mais comuns de ciberciais de ataque.Ataques de negação de serviço (DOS).Phishing.Falsificação.Ataques baseados em identidade.Ataques de injeção de código.Ataques da cadeia de suprimentos.Ameaças internas.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os seis conceitos básicos de segurança

Os seis conceitos básicos de segurança que precisam ser cobertos por testes de segurança são: confidencialidade, integridade, autenticação, disponibilidade, autorização e não repudiação.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 4 fundamentos de segurança

Existem quatro princípios principais de segurança da informação: confidencialidade, integridade, disponibilidade e não repudiação.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a maior ameaça de segurança cibernética para os Estados Unidos

As 10 principais ameaças de segurança cibernética: engenharia social.Exposição de terceiros.Erros de configuração.Pobre higiene cibernética.Vulnerabilidades em nuvem.Vulnerabilidades de dispositivos móveis.Internet das Coisas.Ransomware.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que representa o maior risco em segurança cibernética

1) ataques de phishing

Ataques de phishing ocorrem quando um invasor finge ser um contato confiável e atrai um usuário a clicar em um link malicioso, baixar um arquivo malicioso ou dar a eles acesso a informações confidenciais, detalhes da conta ou credenciais.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o maior risco de segurança cibernética

Quais são os principais tipos de ataque de ameaças de segurança cibernética.Ataques de engenharia social.Ataques da cadeia de suprimentos de software.Ameaças persistentes avançadas (APT) distribuíram ataques de senha do Man-in-the-Middle (MITM) Ataques de Ataque de Man-in-the-Middle (MITM).

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é a regra de ouro da segurança cibernética

Sempre use um firewall e software antivírus atualizado! Nunca compartilhe seu nome ou senha com ninguém! Nunca compartilhe informações pessoais (endereço, telefone, nome da escola, clube de esportes). Seja educado e trate os outros da maneira que você gostaria de ser tratada!

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as 8 ameaças cibernéticas comuns

Dentro dos principais ameaças cibernéticas. Ransomware é malware projetado para usar a criptografia para forçar o alvo do ataque a pagar uma demanda de resgate.Malware.Ataques sem arquivo.Phishing.Ataque de Man-in-the-Middle (MITM).Aplicativos maliciosos.Ataque de negação de serviço.Exploração de dia zero.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três c’s de segurança

Os 3Cs da melhor segurança: abrangente, consolidado e colaborativo – Blog de ponto de verificação.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 4 C’s em segurança

Essas quatro camadas são segurança de código, segurança de contêineres, segurança do cluster e segurança em nuvem. Vamos mergulhar profundamente em cada um dos C para entendê -los melhor e também responder a algumas das perguntas mais feitas sobre os 4Cs.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 3 p’s de segurança

Como um time de futebol ou futebol, a segurança também possui duas escalações que devem ser gerenciadas continuamente. Uma formação envolve a proteção dos ativos digitais e dados de uma empresa.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os três importantes conceitos importantes de segurança

Três conceitos básicos de segurança importantes para as informações na Internet são confidencialidade, integridade e disponibilidade. Conceitos relacionados às pessoas que usam essas informações são autenticação, autorização e não repudiação.

[/wpremark]