O que é um hash de senha?

Resumo:

1. Um hash de senha é uma representação criptográfica de uma senha. Por exemplo, o hash sha256 de “12345” é “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5”. Se este hash for visto em um banco de dados, podemos determinar que a senha do usuário é “12345”.

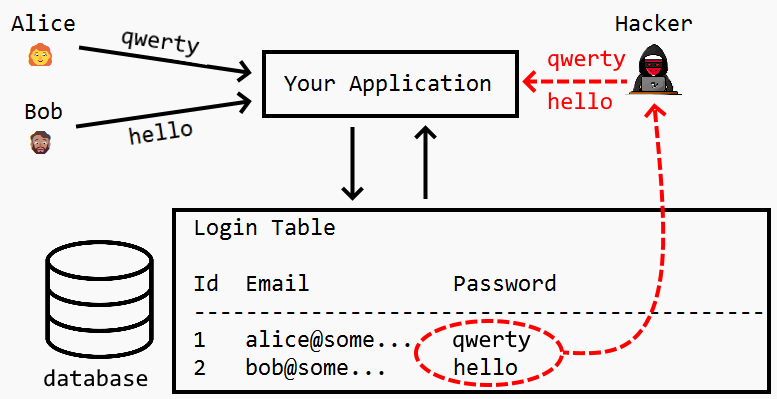

2. Os hackers podem obter hashes de senha de servidores por vários meios, incluindo funcionários descontentes, injeções de SQL e outros ataques. Independentemente das medidas de segurança da organização, sempre há um risco de hashes de senha serem roubados.

3. Os hashes de senha sobre membros do domínio e estações de trabalho são armazenados em um banco de dados de gerente de contas de segurança local (SAM) no registro. Eles são criptografados usando os mesmos algoritmos que o Active Directory.

4. Não é possível “causar senhas de descarte” ou “dehash”. MD5, SHA256, BCRYPT, SHA1 e Hashes semelhantes não podem ser revertidos, decodificados, descriptografados ou sem seqüência. Não há conceito de “descriptografia de hash”.

5. O hash de senha mais comum é “123456”, que é hash com o protocolo criptográfico MD5. No entanto, o MD5 foi rachado, tornando -o inseguro.

6. As senhas que começam com “$ 5 $” ou “$ 6 $” são interpretadas como hashed com hash de senha Linux SHA256 ou SHA512, respectivamente, respectivamente.

7. Quando uma senha é hash, ela é transformada em uma pequena série de letras e/ou números usando um algoritmo de criptografia. No caso de um site ser invadido, os cibercriminosos só ganham acesso ao hash criptografado, não à senha real.

8. $ 6 $ é o prefixo do algoritmo de hash usado para esta senha.

Questões:

1. O que é um exemplo de hash de senha?

Responder: Um exemplo de um hash de senha é o hash sha256 de “12345”, que é “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5”.

2. Como os hackers obtêm hashes de senha?

Responder: Os hackers podem obter hashes de senha através de vários métodos, como explorar funcionários descontentes, injeções de SQL e empregar outros ataques a servidores onde os hashes são armazenados.

3. Onde estão os hashes de senha armazenados?

Responder: Os hashes de senha para contas de usuários locais nos membros do domínio e estações de trabalho são armazenadas em um banco de dados de gerenciador de contas de segurança local (SAM) dentro do registro, usando a mesma criptografia e algoritmos de hash do Active Directory.

4. Os hashes de senha podem ser revertidos ou descriptografados?

Responder: Os hashes de senha não podem ser revertidos, decodificados, descriptografados ou não serem misturados. Algoritmos como MD5, SHA256, BCRYPT e SHA1 não podem ser “ilegais” ou “dehashed”.

5. Qual é o hash de senha mais comum?

Responder: O hash de senha mais comum é “123456”, criado usando o protocolo criptográfico MD5. No entanto, o MD5 foi rachado e é considerado inseguro.

6. Qual é o formato de hash de senha por US $ 6 $?

Responder: As senhas que começam com “$ 5 $” ou “$ 6 $” são interpretadas como sendo hashed com o hash de senha Linux SHA256 ou SHA512, respectivamente, respectivamente.

7. O que acontece quando uma senha é hashed?

Responder: Hashing transforma uma senha (ou qualquer outro dados) em uma pequena série de letras e/ou números usando um algoritmo de criptografia. No caso de um site ser invadido, os cibercriminosos só ganham acesso ao hash criptografado, não à senha real.

8. Qual é o hash de senha por US $ 6 $?

Responder: O prefixo do algoritmo de hash usado para esta senha é $ 6 $.

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é um exemplo de hash de senha

Por exemplo, o hash sha256 de "12345" é "5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5" . Se este hash for visto em um banco de dados, sabemos que a senha do usuário é "12345" 2.

Cache

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Como os hackers recebem seu hash de senha

Os hackers podem obter os hashes de senha do servidor em que são armazenados de várias maneiras. Isso inclui através de funcionários descontentes, injeções de SQL e uma série de outros ataques. Se a organização tem boa segurança ou segurança, a possibilidade de os hashes de senha serem roubados permanecem.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Onde estão os hashes de senha

Em membros do domínio e estações de trabalho, os hashes de senha da conta de usuário local são armazenados em um banco de dados de gerenciador de contas de segurança local (SAM) localizado no registro. Eles são criptografados usando os mesmos algoritmos de criptografia e hash que o Active Directory.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Você pode soltar uma senha

Você não pode "doença" ou "Dehash" senhas. Você não pode "reverter" ou "invertido" Md5, sha256, bcrypt, sha1 ou hashes semelhantes, salgados ou sem sal. Você (geralmente) não pode "decodificar" senhas, "descriptografar" hashes de senha ou "reverter" ou "Declare" hashes de senha. Não existe coisa como "Decripção de hash".

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o hash de senha mais comum

É 123456, como hashed usando um protocolo criptográfico chamado MD5. O fato de sabermos que esse hash corresponde à senha mais usada do mundo não deve ser reconfortante, e não é, porque o MD5 foi rachado – o equivalente a ladrões em filmes de assalto, sabendo exatamente como abrir um seguro.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o formato de hash de senha por US $ 6 $

As senhas começando com “$ 5 $” ou “$ 6 $” são interpretadas como hashed com hash de senha Linux SHA256 ou SHA512, respectivamente, respectivamente.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que acontece quando você hash uma senha

Hashing transforma sua senha (ou qualquer outra parte de dados) em uma pequena série de letras e/ou números usando um algoritmo de criptografia. Se um site for invadido, os cibercriminosos não têm acesso à sua senha. Em vez disso, eles apenas têm acesso ao “hash” criptografado criado por sua senha.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o hash de senha por US $ 6 $

$ 6 – O prefixo do algoritmo de hash usado para esta senha. Nesse caso, é um hash sha-512 (512 bits). Foi originalmente desenvolvido por Ulrich Drepper para GNU libc. Suportado no Linux, mas não comum em outros lugares.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Você pode fazer qualquer coisa com uma senha hashed

Hash significa que o invasor só teria acesso a um conjunto de senhas embaralhadas. Estes são inúteis, a menos que o hacker possa encontrar uma maneira de quebrá -los e revelar as senhas originais.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Qual é o ponto de hashing

O hashing ajuda a criptografar e descriptografar assinaturas digitais, que são algoritmos matemáticos usados para validar rotineiramente a autenticidade e a integridade de um documento ou mensagem digital. As funções de hash transformam a assinatura digital antes do valor do hash, e a assinatura é enviada para o receptor.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Por que as pessoas hash senhas

O hash de senha é definido como colocando uma senha através de um algoritmo de hash (bcrypt, sha etc.) para transformar o texto simples em uma série ininteligível de números e letras. Isso é importante para a higiene de segurança básica porque, no caso de uma violação de segurança, quaisquer senhas comprometidas são ininteligíveis para o mau ator.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os exemplos de hash comuns

Alguns algoritmos comuns de hash incluem MD5, SHA-1, SHA-2, NTLM e LANMAN.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é uma senha de hash de US $ 2

O prefixo "$ 2a $" ou "$ 2b $" (ou "$ 2y $") em uma string hash em um arquivo de senha de sombra indica que a string hash é um hash bcrypt em formato de cripta modular. Este é um formato de hash infeliz para ter que ‘rachadura’.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Por que você faria uma senha

O hash de senha é definido como colocando uma senha através de um algoritmo de hash (bcrypt, sha etc.) para transformar o texto simples em uma série ininteligível de números e letras. Isso é importante para a higiene de segurança básica porque, no caso de uma violação de segurança, quaisquer senhas comprometidas são ininteligíveis para o mau ator.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Duas senhas podem ter o mesmo hash

A probabilidade de dois usuários com a mesma senha obter hashes idênticos é insignificante; A probabilidade de que dois usuários com senhas diferentes obtenham sais que produzem resultados idênticos ao hash também é insignificante.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é um exemplo de vida real de hash

Exemplo do mundo real de hash: senhas online

Toda vez que você tenta fazer login na sua conta de e -mail, seu provedor de e -mails hashes a senha inserida e compara esse hash com o hash que ele salvou. Somente quando as duas hashes correspondem a você acessar seu e -mail.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é um exemplo de vida real de uma função de hash

Aplicações de algoritmos de hash. Uma aplicação importante de hashes seguros é a verificação da integridade da mensagem.Geração e verificação de assinatura.Verificação de senha.Prova de trabalho.Identificador de arquivo ou dados.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que hash é $ 1

$ 1 $ é o prefixo usado para identificar hashes md5-crypt, seguindo o formato modular de cripta. O sal é de 0 a 8 caracteres extraídos da linha Regexp [./0-9A-ZA-Z]; fornecendo um sal de 48 bits (5pzsv9va no exemplo).

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são os 3 tipos de hash

Tipos de hash em dados StructureOpen hash / encadeamento / endereço fechado separado.Hash fechado / endereço aberto.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é um exemplo simples de hash

Hashing é uma importante estrutura de dados projetada para resolver o problema de encontrar e armazenar dados com eficiência em uma matriz. Por exemplo, se você tiver uma lista de 20000 números, e você deu um número para pesquisar nessa lista- você digitalizará cada número da lista até encontrar uma correspondência.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Como funciona o hash de senha

Hashing transforma sua senha (ou qualquer outra parte de dados) em uma pequena série de letras e/ou números usando um algoritmo de criptografia. Se um site for invadido, os cibercriminosos não têm acesso à sua senha. Em vez disso, eles apenas têm acesso ao “hash” criptografado criado por sua senha.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] Quais são as 3 funções de hash comumente usadas

TIPOS DE HASH FUNCTIONSDIVISION Método.Método médio da praça.Método de dobragem.Método de multiplicação.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que o hash começa com $ 2 $

BCRYPT HASH

O prefixo "$ 2a $" ou "$ 2b $" (ou "$ 2y $") em uma string hash em um arquivo de senha de sombra indica que a string hash é um hash bcrypt em formato de cripta modular. Este é um formato de hash infeliz para ter que ‘rachadura’.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é um exemplo de hash

Hashing é uma importante estrutura de dados projetada para resolver o problema de encontrar e armazenar dados com eficiência em uma matriz. Por exemplo, se você tiver uma lista de 20000 números, e você deu um número para pesquisar nessa lista- você digitalizará cada número da lista até encontrar uma correspondência.

[/wpremark]

[wPremark Preset_name = “chat_message_1_my” icon_show = “0” Background_color = “#e0f3ff” Padding_right = “30” Padding_left = “30” Border_radius = “30”] [WPREMARK_ICON ICON = “Quott-LEFT-Solid” 32 “Height =” 32 “] O que é hash nos termos do leigo

Hashing é o processo de transformar qualquer chave ou uma sequência de caracteres em outro valor. Isso geralmente é representado por um valor ou chave de comprimento fixo mais curto que representa e facilita a localização ou o empregado da string original.

[/wpremark]